ETH Zürich untersucht Telegram

Sicherheitslücken von der ETH Zürich gefunden, und von Telegram im Juli 2021 behoben

Wie in diesem Forschungsbereich üblich, informierte das Team die Telegram-Entwickler 90 Tage vor der Veröffentlichung über ihre Ergebnisse und gab dem Unternehmen ausreichend Zeit, um die identifizierten Probleme anzugehen. Inzwischen hat Telegram auf die Ergebnisse reagiert und die von den Forschern gefundenen Sicherheitslücken mit Software-Updates behoben.

Nun zu den gefunden Problemen bei einer Analyse von Telegram der Reihe nach.

Vier kryptografische Schwachstellen in Telegram

Ein internationales Forschungsteam von Kryptografen führte eine detaillierte Sicherheitsanalyse der beliebten Messaging-Plattform Telegram durch und identifizierte mehrere Schwachstellen in ihrem Protokoll, die zeigen, dass das Produkt einige wesentliche Datensicherheitsgarantien nicht erfüllt.

Ausschließlich mit Open-Source-Code arbeitend und ohne eines der laufenden Systeme von Telegram zu „angreifen“, führte ein kleines Team internationaler Forscher eine detaillierte Analyse der Verschlüsselungsdienste des Unternehmens durch. Wissenschaftler der ETH Zürich und Royal Holloway, University of London, deckten mehrere Schwachstellen des kryptografischen Protokolls auf der beliebten Messaging-Plattform auf.

Für die meisten seiner 570 Millionen Benutzer ist das unmittelbare Risiko gering, aber die Schwachstellen zeigen, dass das proprietäre System von Telegram die Sicherheitsgarantien anderer weit verbreiteter kryptografischer Protokolle wie Transport Layer Security (TLS) nicht erfüllt. Kenny Paterson, ETH-Professor, weist darauf hin, dass die Analyse vier Schlüsselprobleme aufdeckte, die „… mit einem Standardansatz für Kryptographie besser, sicherer und vertrauenswürdiger gemacht werden könnten.“

Erstens die „Crime-Pizza“-Schwachstelle

Die Forscher stellten fest, dass die größten Schwachstellen mit der Fähigkeit eines Angreifers im Netzwerk zusammenhängen, die Abfolge von Nachrichten zu manipulieren, die von einem Client an einen der Cloud-Server, die Telegram weltweit betreibt, gesendet werden. Stellen Sie sich den möglichen Schaden vor, der durch das Vertauschen der Nachrichtenfolge entstehen könnte. Wenn beispielsweise die Reihenfolge der Nachrichten in der Reihenfolge „Ich sage ‚Ja‘ zu“, „Pizza“, „Ich sage ‚Nein‘ zu“, „Kriminalität“ geändert wurde, scheint es, dass der Klient seine Bereitschaft erklärt ein Verbrechen begehen.

Zweitens der Angriff „jede Information ist zu viel“

Diese Sicherheitsanfälligkeit ist hauptsächlich von theoretischem Interesse und ermöglicht es einem Angreifer im Netzwerk, zu erkennen, welche von zwei Nachrichten von einem Client oder einem Server verschlüsselt wurden. Kryptografische Protokolle sollen selbst solche Angriffe ausschließen.

Drittens, der Angriff „Stellen Sie Ihre Uhren an“

Die Forscher untersuchten die Implementierung von Telegram-Clients und fanden heraus, dass drei - Android, iOS und Desktop - Code enthielten, der es Angreifern im Prinzip ermöglichte, Klartext aus verschlüsselten Nachrichten wiederherzustellen. Obwohl dies alarmierend erscheint, müsste ein Angreifer Millionen sorgfältig erstellter Nachrichten an ein Ziel senden und winzige Unterschiede bei der Zustellung der Antwort beobachten. Wenn diese Art von Angriff jedoch erfolgreich wäre, wäre dies verheerend für die Vertraulichkeit von Telegram-Nachrichten und natürlich für ihre Benutzer. Glücklicherweise ist dieser Angriff in der Praxis fast unmöglich. Aber bevor Sie erleichtert aufatmen

Viertens, das „Schweinchen in der Mitte“-Spiel

Die Forscher zeigen auch, wie ein Angreifer einen Angriff vom Typ "Angreifer in der Mitte" auf die anfängliche Schlüsselaushandlung zwischen dem Client und dem Server starten kann. Auf diese Weise kann ein Angreifer die Identität des Servers für einen Client vortäuschen, wodurch er sowohl die Vertraulichkeit als auch die Integrität der Kommunikation brechen kann. Glücklicherweise ist auch dieser Angriff ziemlich schwer durchzuführen, da der Angreifer innerhalb von Minuten Milliarden von Nachrichten an einen Telegram-Server senden muss. Dieser Angriff unterstreicht jedoch, dass Benutzer zwar den Servern von Telegram vertrauen müssen, die Sicherheit der Server von Telegram und ihrer Implementierungen jedoch nicht selbstverständlich ist.

Sicherheitsgrundlagen

Wie in diesem Forschungsbereich üblich, informierte das Team die Telegram-Entwickler 90 Tage vor der Veröffentlichung über ihre Ergebnisse und gab dem Unternehmen ausreichend Zeit, um die identifizierten Probleme anzugehen. Inzwischen hat Telegram auf die Ergebnisse reagiert und die von den Forschern gefundenen Sicherheitslücken mit Software-Updates behoben.

Kryptografische Protokolle basieren auf Bausteinen wie Hash-Funktionen, Blockchiffren und Public-Key-Verschlüsselung. Der Industriestandardansatz besteht darin, diese so zusammenzustellen, dass formale Garantien gegeben werden können, dass, wenn die Bausteine sicher sind, auch das erstellte Protokoll sicher ist. Telegram fehlte eine solche formale Zusicherung. Hier bietet das Forschungsteam Telegram einen Silberstreifen: Sie zeigen, wie man solche Zusicherungen mit nur geringfügigen Änderungen am Protokoll von Telegram erreichen kann. Ein Protokoll ist jedoch nur so sicher wie seine Bausteine und das Protokoll von Telegram stellt ungewöhnlich hohe Sicherheitsanforderungen an diese Bausteine. Das Forscherteam beschreibt dies als eine Analogie zum Herunterfahren der Autobahn in einem Auto mit ungetesteten Bremsen.

Warum also graben sich akademische Forscher in den Open-Source-Code der Privatwirtschaft ein? Kenny Paterson sagt: „Der Hauptgrund ist, dass wir stärkere und sicherere Systeme bauen wollen, die die Benutzer schützen. Da sich die Technologiebranche manchmal schneller entwickelt als die akademische Welt, bieten Technologieunternehmen den Studenten die Möglichkeit, an realen Herausforderungen zu arbeiten und sie möglicherweise zu lösen, um einen wirkungsvollen Beitrag für die Gesellschaft zu leisten.“

Royal Holloway-Professor Martin Albrecht fügte hinzu: „In diesem Fall wurde unsere Arbeit durch andere Forschungen motiviert, die den Einsatz von Technologie durch Teilnehmer an groß angelegten Protesten, wie sie 2019 / 2020 in Hongkong beobachtet wurden, untersuchen. Wir fanden heraus, dass sich Demonstranten kritisch auf Telegram verließen, um ihre Aktivitäten zu koordinieren, dass Telegram jedoch keine Sicherheitsüberprüfung von Kryptografen erhalten hatte.“

https://ethz.ch/en/news-and-events/eth-news/news/2021/07/four-cryptographic-vulnerabilities-in-telegram.html

Weitere Informationen

Das Forschungsteam für Informationssicherheit bestand aus:

Professor Kenny Paterson und Dr. Igors Stepanovs, Gruppe Angewandte Kryptographie der ETH Zürich .

Professor Martin Albrecht und Doktorandin, Lenka Mareková, Cryptography Group , Royal Holloway, University of London.

Was kannst Du für Deine Sicherheit selber tun?

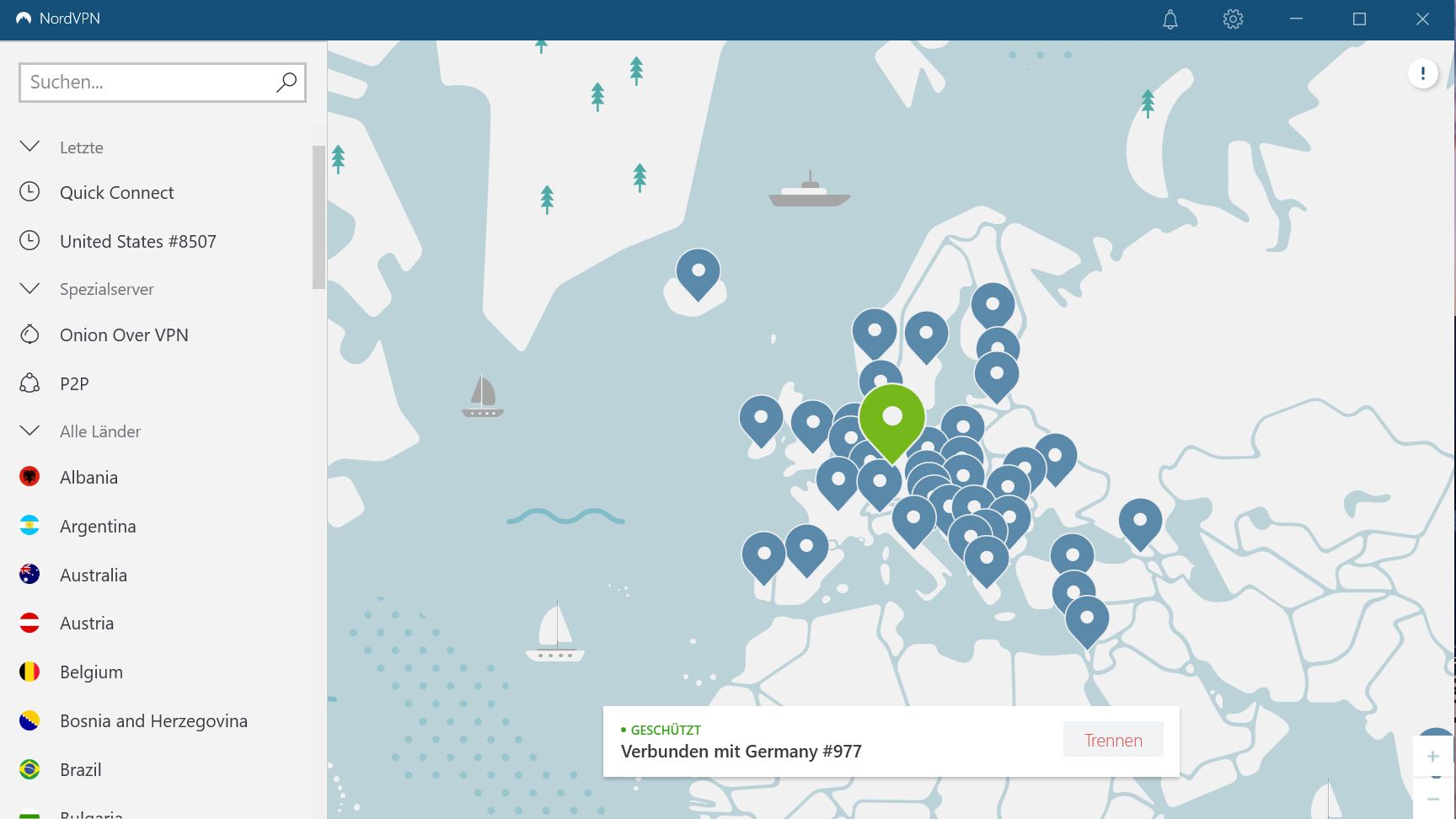

Um Telegram vor neugierigen Blicken oder gar für Euch selber vor der Trennung von den Servern von Telegram wirkungsvoll zu schützen empfehlen wir einen VPN Tunnel. Besonders wenn ihr eine Destop Variante benutzt. Es verbirgt was ihr seht und schreibt, ob über Telegram, oder über den Browser vor Papa Staat oder anderen.

Hier ein Link-Info von NordVPN :

Tags: Telegram, Messenger, Telegram-vpn, Verschlüsselung, Open-Source-Code, Schlüsselaushandlung, Angreifer in der Mitte, Android, iOS Desktop